Introducción a WSO2 Identity Server

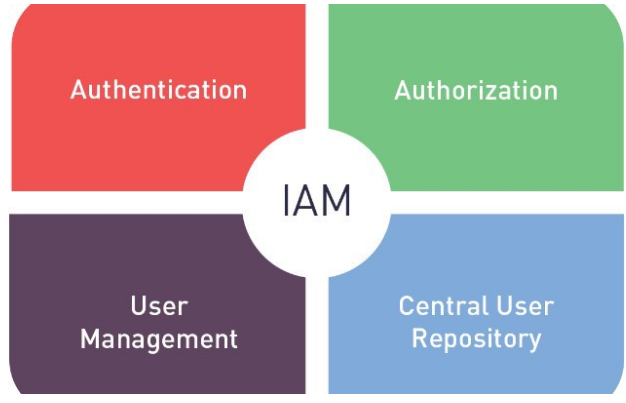

¿Porque necesitamos Gestión de identidades y accesos (IAM)?

- Para almacenar y administrar de forma segura las identidades de los usuarios y los privilegios de acceso.

- Permite a las personas adecuadas acceder a los recursos adecuados en el momento adecuado y por las razones correctas.

- Proporciona una mejor “experiencia de usuario” a los usuarios finales.

- Cumple con los requisitos de cumplimiento cada vez más rigurosos.

- Incrementa la productividad y reduce los costos de IT

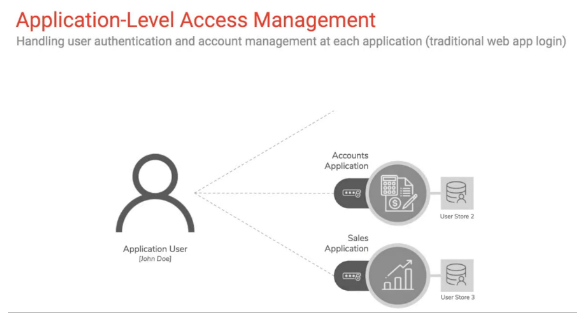

Gestión de acceso tradicional

En el enfoque de gestión de acceso tradicional, las identidades y los privilegios son gestionados dentro de la aplicación, lo que obligan a los usuarios a crear cuentas de usuario para cada aplicación a la que desean acceder.

Problemas con la gestión de acceso tradicional

- Mayores posibilidades de violación de datos

- Utilizando simples passwords o el mismo password para múltiples aplicaciones.

- La seguridad y la gestión de cuentas no son la piedra angular de la aplicación.

- Mínima experiencia de usuario (UX).

- Múltiples credenciales a ser recordadas.

- Diferente experiencia de “login” en cada aplicación.

- Dificultad en la gobernanza.

- Menos agilidad y baja productividad.

- Alto costo en IT.

- Dificultad para acoplarse a las regulaciones.

Conceptos de Gestión de identidades y accesos (IAM)

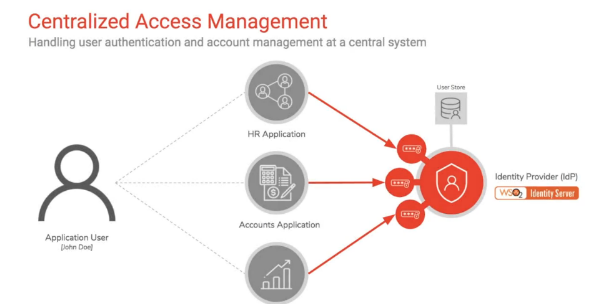

Gestión y control de acceso centralizados

La gestión de acceso y control de acceso centralizados es un aspecto del sistema IAM, los usuarios son administrados centralmente en un componente llamado proveedor de identidad (IdP), todas las aplicaciones confían en el IdP, los usuarios inician la conexión al proveedor de identidad, esto elimina la necesidad de mantener múltiples contraseñas y la mala gestión de la identidad.

Si desea introducir una nueva aplicación, no es necesario crear cuentas de usuario en esa aplicación y el desarrollador de la aplicación no debe preocuparse por la administración, ya que simplemente debe integrarse con el proveedor de identidad central.

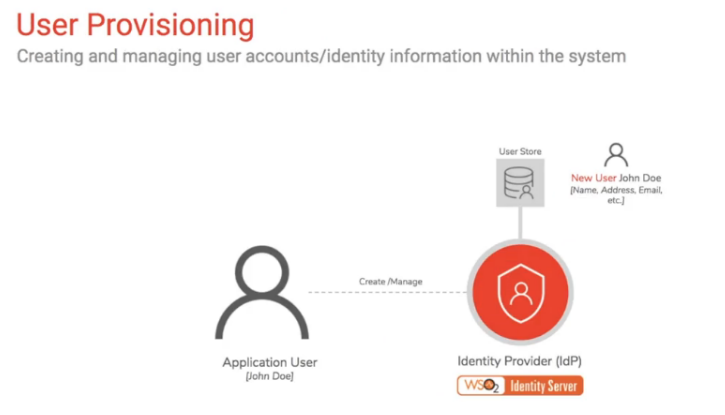

Aprovisionamiento de usuarios

En el proceso de creación de usuarios, se identifica la creación y gestión de cuentas de usuario o información de identidad dentro del sistema como aprovisionamiento de usuarios, cuando se trata de un sistema de gestión de usuarios no es necesario crear cuentas manualmente en todas las aplicaciones, puede crear usuarios en el proveedor de identidades, sin embargo, en otros sistemas pueden requerir la creación de usuarios.

Ciertas aplicaciones externas usan la información de los usuarios dentro de la aplicación para su procesamiento interno, esto se puede lograr enviando automáticamente una solicitud de creación de usuario a las aplicaciones requeridas sin tener que enviar información confidencial como credenciales.

Esto también significa que si necesitamos eliminar una cuenta de usuario del sistema, se puede hacer simplemente eliminando al usuario del proveedor de identidad, y este se encarga de eliminar en todas las aplicaciones externas.

Single Sign-On (SSO)

Los usuarios no necesitan ingresar las credenciales cada vez que inician sesión en cada aplicación, en este enfoque cuando un usuario intenta iniciar una sesión en una aplicación, la aplicación lo redirige al proveedor de identidad, el usuario proporciona las credenciales de inicio de sesión al proveedor de identidad y obtiene autenticado después de una autenticación exitosa, el proveedor de identidad envía la información del usuario autenticado a cada aplicación, cuando el mismo usuario intenta acceder a la siguiente aplicación, el proveedor de identidad le permite al usuario acceder sin problemas a esa aplicación sin preguntarle al usuario por sus credenciales nuevamente, existen estándares soportados como SAML 2, OpenID Connect, WS Federation.

Multi factor de Autenticación (MFA)

En el pasado, el username y la contraseña eran más que suficientes para autenticar a un usuario, con el avance de la tecnología de autenticación, hay numerosos ataques que pueden romper fácilmente la autenticación basada en contraseña, MFA ha surgido como una respuesta a este problema.

MFA crea una capa de defensa y lo hace más difícil para una persona no autorizada acceder a un sistema. los factores de autenticación en MFA se basan en dos o más mecanismo de autenticacion independientes, son tres categorías:

- Factores algo que un usuario conoce, algo que el usuario sabe, como la posesión de una contraseña.

- Factores algo que un usuario tiene, como un mensaje SMS.

- Factores algo que un usuario es, como una huella dactilar.

MFA es la combinación de dos o más de estos factores.

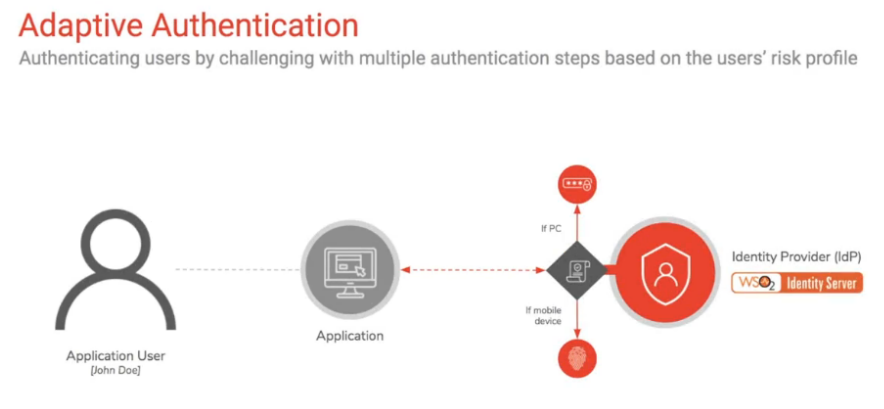

Autenticación Adaptativa

Aunque la autenticación de múltiples factores proporciona una seguridad adicional, hay algunos problemas prácticos que a los usuarios no les gusta usarlos si están todo el tiempo, por ejemplo, la mayoría de los usuarios de Google todavía pegan solo su username y contraseña, lo que garantiza la máxima seguridad a la vez que proporciona una usabilidad razonable.

Similar a la autenticación basada en contraseña, los mecanismos autenticacion MFL también son susceptibles funcionar como autenticación adaptativa, los pasos de autenticación se pueden configurar e implementar de manera que el sistema decida qué pasos solicitar durante el proceso de autenticación dependiendo del perfil y comportamiento del usuario, esto permite a una organización aplicar con precisión el nivel correcto de cada solicitud de inicio de sesión.

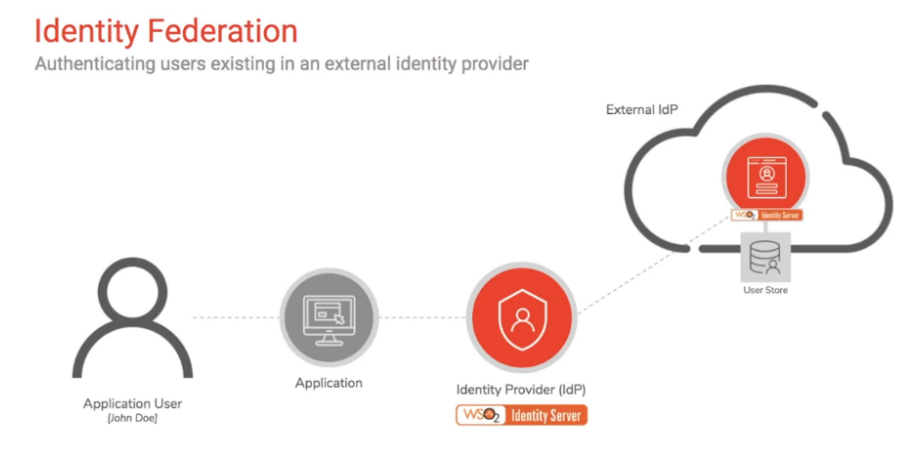

Federación de Identidades

La federación de identidades habilita el acceso a múltiples sistemas en diferentes organizaciones en el mundo actual, las empresas continuarán creciendo con adquisiciones y fusiones con esto usted tendrá que otorgar permisos a los usuarios de otras organizaciones para acceder a sus aplicaciones, no es práctico crear todos los usuarios para cada aplicación, sino que podemos crear relación de confianza entre los proveedores de identidad cuando un usuario de una organización desea acceder a una aplicación en otra organización. La solicitud llegará primero al proveedor de identidad de la propia organización y luego se reenviará al proveedor de identidad de la otra organización, esto se llama federación de identidad.

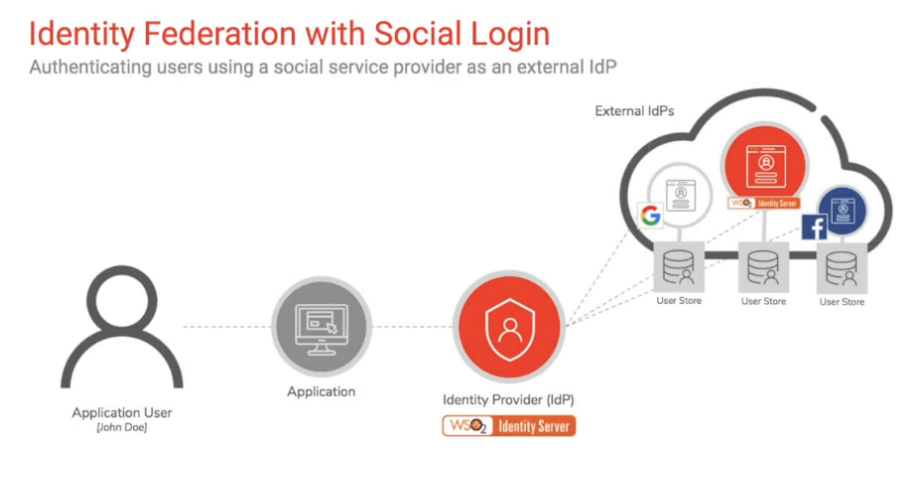

Federación de Identidades con aplicaciones sociales

En la sociedad moderna, más usuarios tienen cuentas en proveedores de identidad conocidos como Facebook y Google y necesitamos aprender a usar esto para traer sus propias identidades, el inicio de sesión social se logra utilizando proveedores de identidad conocidos.

Cumplimiento de regulaciones y privacidad

Hoy la privacidad es un diferenciador clave en cualquier negocio, el sistema es responsable de los usuarios y su gestión, también funciona como un habilitador de cumplimiento normativo en su sistema, ejemplo GDP, CCPA.

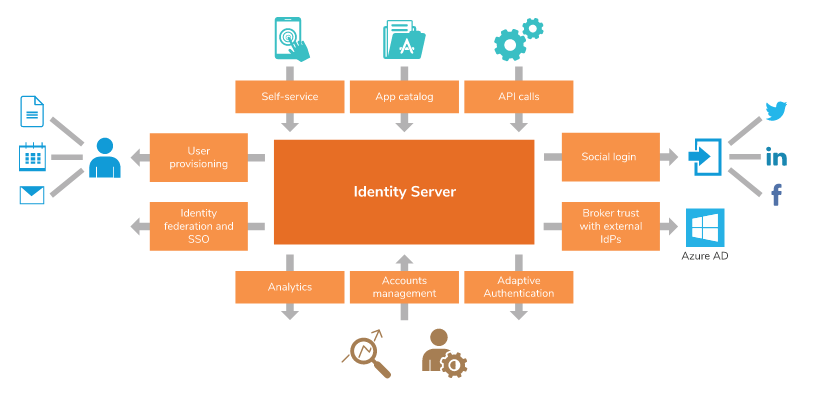

WSO2 Identity Server

WSO2 Identity Server (IS), es el componente de la plataforma WSO2 enfocado a simplificar el IAM (Identity and Access Management) en un entorno empresarial facilitando la integración de aplicaciones, repositorios de usuarios, directorios y otros sistemas de gestión de identidades

Propuesta de valor

- Completamente Open source (Apache 2.0 open source license).

- Extensibilidad inherente para la creación de una plataforma IAM a medida.

- A nivel mundial gestionamos cuentas de más de 100+m de identidades.

- 180+ clientes en producción en muchas verticales de la industria, incluida la banca, finanzas, salud, educación y gobierno, y 500+ institutos de educación están utilizando nuestros productos.

- 24×7 soporte en ambientes de producción y desarrollo.

- Operamos globalmente con muchas oficinas en EEUU, Reino Unido, Alemania, Brasil, Australia y Sri Lanka.

Características claves

- Web Single Sign-On (SSO) y federación de identidades.

- Puente para gestionar identidades.

- Multi factor de autenticación robusta y adaptable.

- Gestión de cuentas y aprovisionamiento de identidades.

- Control de acceso con grano fino.

- Seguridad de APIs.

- Analítica de identidades.

- Privacidad.

Beneficios claves

- Evite el bloqueo de proveedores con código abierto y estándares abiertos.

- Arquitectura extensible que permite la personalización para admitir casos de uso únicos de IAM.

- Se adapta a implementaciones a gran escala con millones de usuarios.

- Integración sin esfuerzo con aplicaciones cloud y on-premise, sistema de autenticación de terceros y proveedor de identidad social.

- Implementación sin complicaciones y mantenimiento de bajo costo

Más información: https://wso2.com/identity-and-access-management/